lolinajdi

زيزوومي نشيط

- إنضم

- 25 سبتمبر 2023

- المشاركات

- 154

- مستوى التفاعل

- 63

- النقاط

- 220

غير متصل

من فضلك قم بتحديث الصفحة لمشاهدة المحتوى المخفي

السلام عليكم ورحمة الله وبركاته

هذا الموضوع يستند الى موضوع

من لديه رغبه في معرفه فاليراجع موضوع السابق

سوال موجه للخبراء وكل من يملك خبره

انصح بشده ان يطلعوا على المقال لكي تكون الامور واضحه

المهم

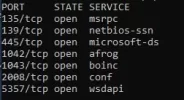

انا في جهازي وجدت بورتات مفتوحه على اي بي عام كما في الصوره

وبالنسبه للأيبي محلي اذي يبدا بـ 192

وجدت هذه البورتات (موضوحه في صورة

الان هل انا تعرضت للاختراق او معرض له؟

مع العلم انني قمت بحظر بورتات بواسطه جدار ناري لاكن اداة nmap تكتشف ان بورت مفتوح

قمت بتجربه باستخدام مواقع فحص بورتات مثل موقع ShieldsUP والنتيجه موجوده في صورة

ارجوا توجيهي مالذي يجب علي فعله وهل من الآمن استخدام نظام مثل اول ام يجب قلق بشأن الاختراق ؟

هذا الموضوع يستند الى موضوع

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

من لديه رغبه في معرفه فاليراجع موضوع السابق

سوال موجه للخبراء وكل من يملك خبره

انصح بشده ان يطلعوا على المقال لكي تكون الامور واضحه

المهم

انا في جهازي وجدت بورتات مفتوحه على اي بي عام كما في الصوره

وبالنسبه للأيبي محلي اذي يبدا بـ 192

وجدت هذه البورتات (موضوحه في صورة

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

) الان هل انا تعرضت للاختراق او معرض له؟

مع العلم انني قمت بحظر بورتات بواسطه جدار ناري لاكن اداة nmap تكتشف ان بورت مفتوح

قمت بتجربه باستخدام مواقع فحص بورتات مثل موقع ShieldsUP والنتيجه موجوده في صورة

ارجوا توجيهي مالذي يجب علي فعله وهل من الآمن استخدام نظام مثل اول ام يجب قلق بشأن الاختراق ؟