black007

إداري سابق وداعم للمنتدى (خبير فحص ملفات)

داعــــم للمنتـــــدى

★★ نجم المنتدى ★★

عضوية موثوقة ✔️

كبار الشخصيات

غير متصل

من فضلك قم بتحديث الصفحة لمشاهدة المحتوى المخفي

بسم الله الرحمن الرحيم

السلام عليكم ورحمه الله وبركاته

اتمنى ان يكون الجميع فى تمام الصحه والعافيه

تشفيره جديده بتاريخ 20/10/2020

كلمه مهمه لمجرب العينه

كل عضو مسئول عن قراره في المشاركة بتجارب هذا القسم

فهذا القسم مخصص للتجارب على ملفات ضارة مختلفة الأنواع

ويجب أن لا يشارك سوى أصحاب الخبرة ومن لدية الدراية والمعرفة بما سوف يجربه

والعضو مسئول مسؤولية كاملة عن تحميل أي ملف من القسم وتجريبه على جهازه

والإدارة تخلي مسؤوليتها بهذا الشأن

من الافضل اجراء التجربه على الوضع الافتراضى لبرنامج الحمايه لديك

لان ليس هناك اى فائده من ضبطه على اليدوى وتجربه العينه لان الوضع اليدوى انت الذى تتحكم فيه فلا جدوى من تجربه وضع انت تتحكم فيه

دع البرنامج على وضعه واختبر الملف لترى هل ستصدى للملف ام لا

لا اقيد احد باعدادات معينه وكل شخص حر فى اعداداته

ولكن افضل ان تجرب الملف على وضع الشركه للبرنامج

لانى كما ذكرت ليس هناك اى فائده من وضع نتائج على اليدوى انت الذى تتحكم بها

ولا ننسى الهدف الاساسى من اختبار العينات

وهو للتعلم وتطوير الزات فى فهم الرسائل التى تظهر برامج الحمايه فى تعاملاتها مع الملفات الخبيثه

ايضا يجب تجميد الجهاز ببرنامج shadow defender او deep freeze لضمان سلامه الجهاز او التجربه على الوهمى

مع العلم ان العينه ليست تدميريه وانما نوع من انواع ملفات التجسس

ملاحظات مهمه

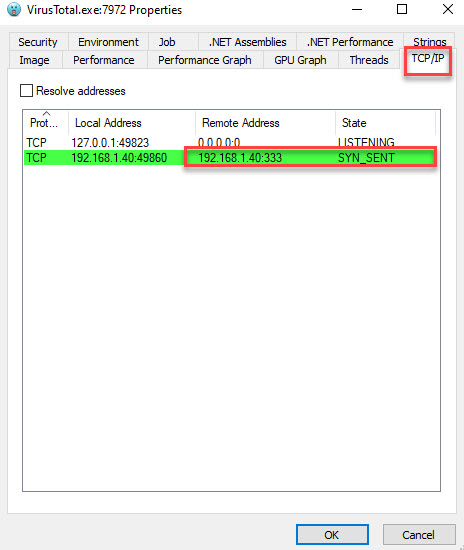

- فى حاله التشغيل : العينه تعمل تحت بيئه ويندوز 10 فقط

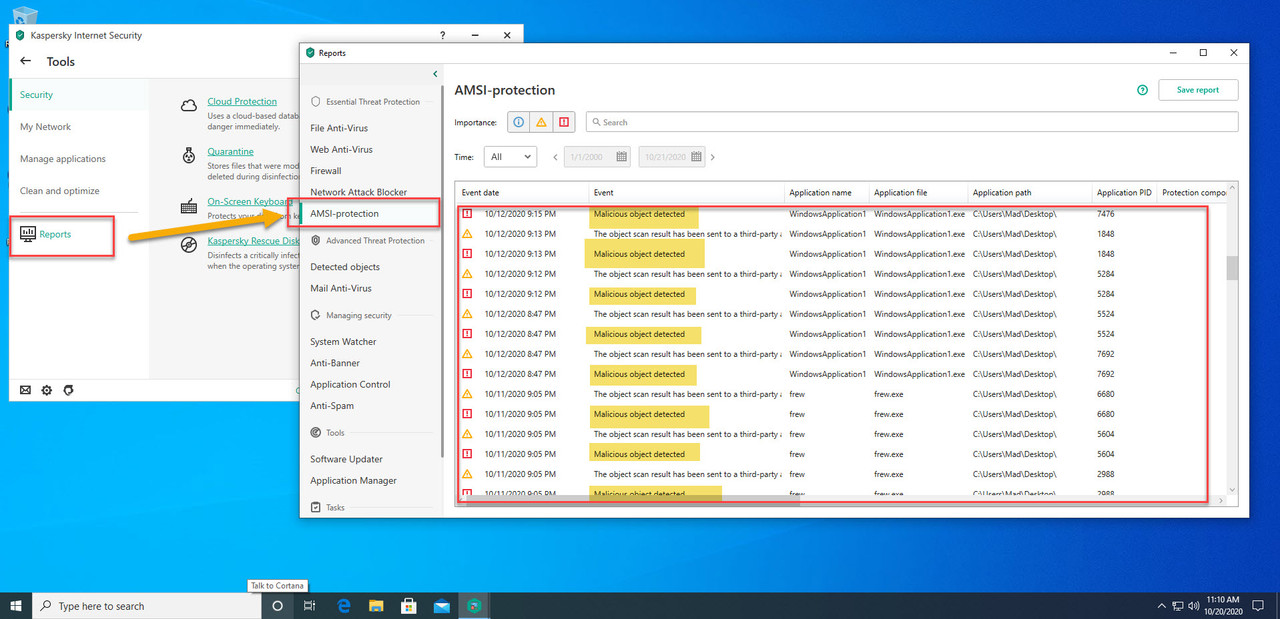

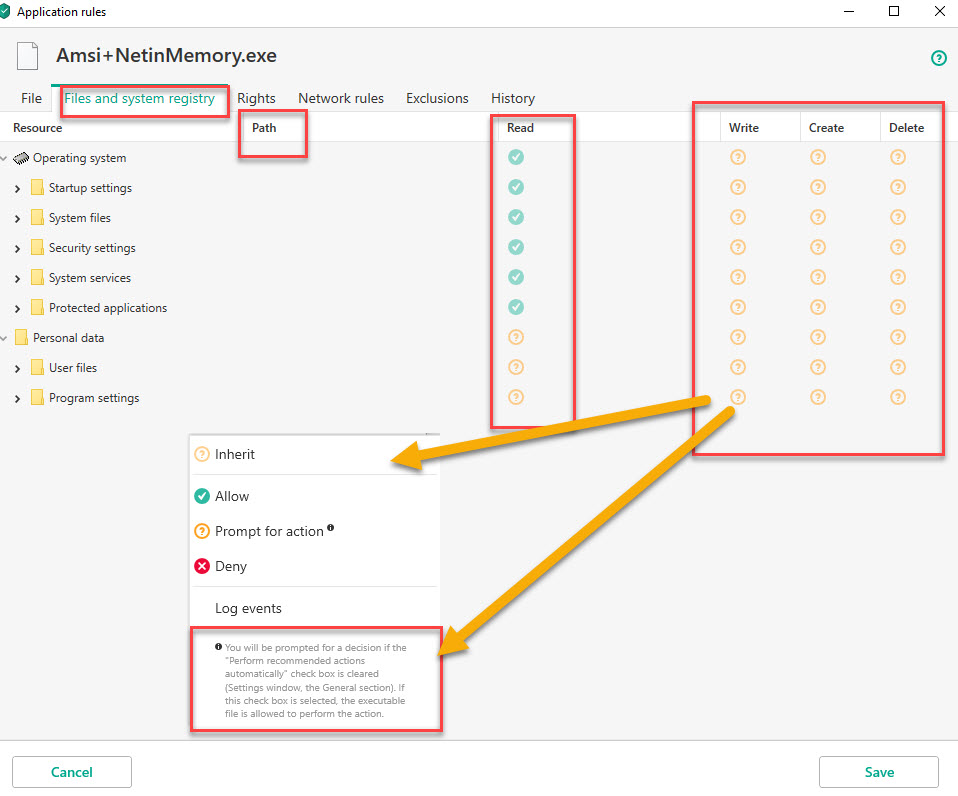

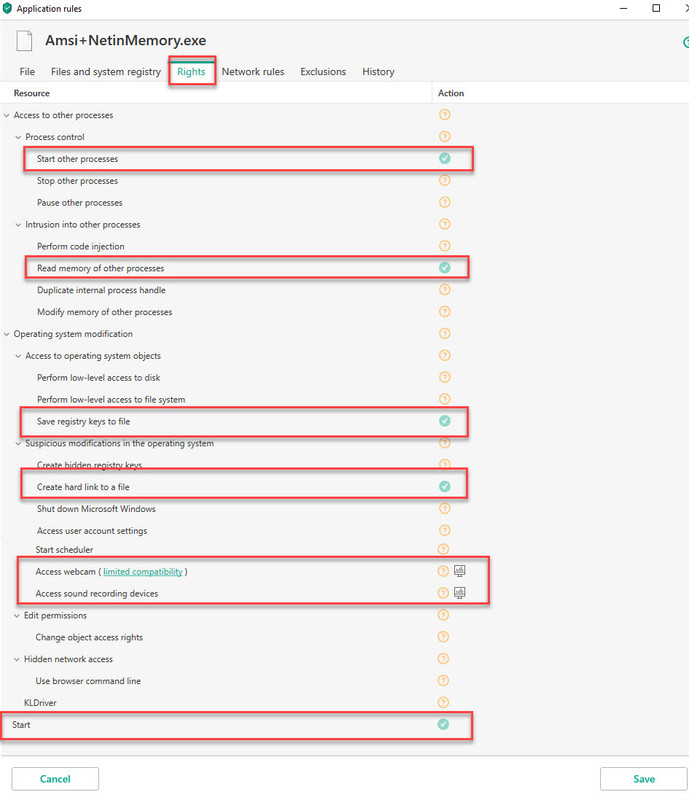

- العينه ليست للتدرب على الفك وانما موجهه لاختبار برامج الحمايه بشكل خاص ( الدفاع الاستباقى + الجدار وجميع الطبقات الاخرى )

- العينه تعمل تحت بيئه X86 + تعمل تحت البيئه الوهميه بدون مشاكل

- لا حاجه لرفع العينه على فايرس توتل فالعينه للاختبار وليست للتقييم

[hide]

الباس

infected

[/hide]

تحياتى للجميع

اخوكم ومحبكم دوما

مصطفى & Black007

السلام عليكم ورحمه الله وبركاته

اتمنى ان يكون الجميع فى تمام الصحه والعافيه

تشفيره جديده بتاريخ 20/10/2020

كلمه مهمه لمجرب العينه

كل عضو مسئول عن قراره في المشاركة بتجارب هذا القسم

فهذا القسم مخصص للتجارب على ملفات ضارة مختلفة الأنواع

ويجب أن لا يشارك سوى أصحاب الخبرة ومن لدية الدراية والمعرفة بما سوف يجربه

والعضو مسئول مسؤولية كاملة عن تحميل أي ملف من القسم وتجريبه على جهازه

والإدارة تخلي مسؤوليتها بهذا الشأن

من الافضل اجراء التجربه على الوضع الافتراضى لبرنامج الحمايه لديك

لان ليس هناك اى فائده من ضبطه على اليدوى وتجربه العينه لان الوضع اليدوى انت الذى تتحكم فيه فلا جدوى من تجربه وضع انت تتحكم فيه

دع البرنامج على وضعه واختبر الملف لترى هل ستصدى للملف ام لا

لا اقيد احد باعدادات معينه وكل شخص حر فى اعداداته

ولكن افضل ان تجرب الملف على وضع الشركه للبرنامج

لانى كما ذكرت ليس هناك اى فائده من وضع نتائج على اليدوى انت الذى تتحكم بها

ولا ننسى الهدف الاساسى من اختبار العينات

وهو للتعلم وتطوير الزات فى فهم الرسائل التى تظهر برامج الحمايه فى تعاملاتها مع الملفات الخبيثه

ايضا يجب تجميد الجهاز ببرنامج shadow defender او deep freeze لضمان سلامه الجهاز او التجربه على الوهمى

مع العلم ان العينه ليست تدميريه وانما نوع من انواع ملفات التجسس

ملاحظات مهمه

- فى حاله التشغيل : العينه تعمل تحت بيئه ويندوز 10 فقط

- العينه ليست للتدرب على الفك وانما موجهه لاختبار برامج الحمايه بشكل خاص ( الدفاع الاستباقى + الجدار وجميع الطبقات الاخرى )

- العينه تعمل تحت بيئه X86 + تعمل تحت البيئه الوهميه بدون مشاكل

- لا حاجه لرفع العينه على فايرس توتل فالعينه للاختبار وليست للتقييم

[hide]

يجب عليك

تسجيل الدخول

او

تسجيل لمشاهدة الرابط المخفي

الباس

infected

[/hide]

تحياتى للجميع

اخوكم ومحبكم دوما

مصطفى & Black007